Tokia buvo nauja programišių ataka. Negana to, visame pasaulyje plintantis kompiuterinis virusas „NotPetya“, antradienį paralyžiavęs daugybės Ukrainos kompanijų ir valstybinių institucijų darbą, pasirodė esantis ne duomenų šifravimo, o jų naikinimo įrankis.

Iš pradžių saugumo tyrėjai manė, kad šis kirminas tėra pernykščio viruso „Petya“ atmaina. Tačiau netrukus paaiškėjo, kad tai visiškai naujas kenkėjas, o programišiai tik pasiskolino dalį „Petya“ kodo. Todėl naujasis virusas vadinamas jau kitokiais vardais – „NotPetya“, „ExPetr“, „Petna“ ir panašiais.

Viruso kelionės pradžia atrodė įprasta ir net nuobodi: elektroniniu paštu atėjusi žinutė sugundo vartotoją atidaryti prisegtą failą, o jame užslėptas kenksmingas kodas perkrauna kompiuterį, užšifruoja jo duomenis ir pareikalauja išpirkos. Tačiau išsamesni tyrimai atskleidė vis daugiau intriguojančių detalių.

Taikinys – Ukraina?

Saugumo tyrėjams išsyk kilo klausimas – kodėl kenksminga programa pirmiausia buvo nutaikyta į Ukrainą? Atsakymas ne tik nustebino, bet ir išgąsdino: nustatyta, kad virusas plinta per Ukrainos kompanijos buhalterinės apskaitos programą „MeDoc“, kurią naudoja absoliuti dauguma šios šalies buhalterių.

„Programišiai sugebėjo sugeneruoti šios programos atnaujinimo failą ir jį išplatino visiems vartotojams. Buhalteriai, atsidarę programą savo kompiuteriuose, gavo atnaujinimus ir paleido virusą, kuris, naudodamasis „Windows“ saugumo spragomis, pradėjo plisti toliau“, – teigė informacinių technologijų ekspertas Marius Pareščius.

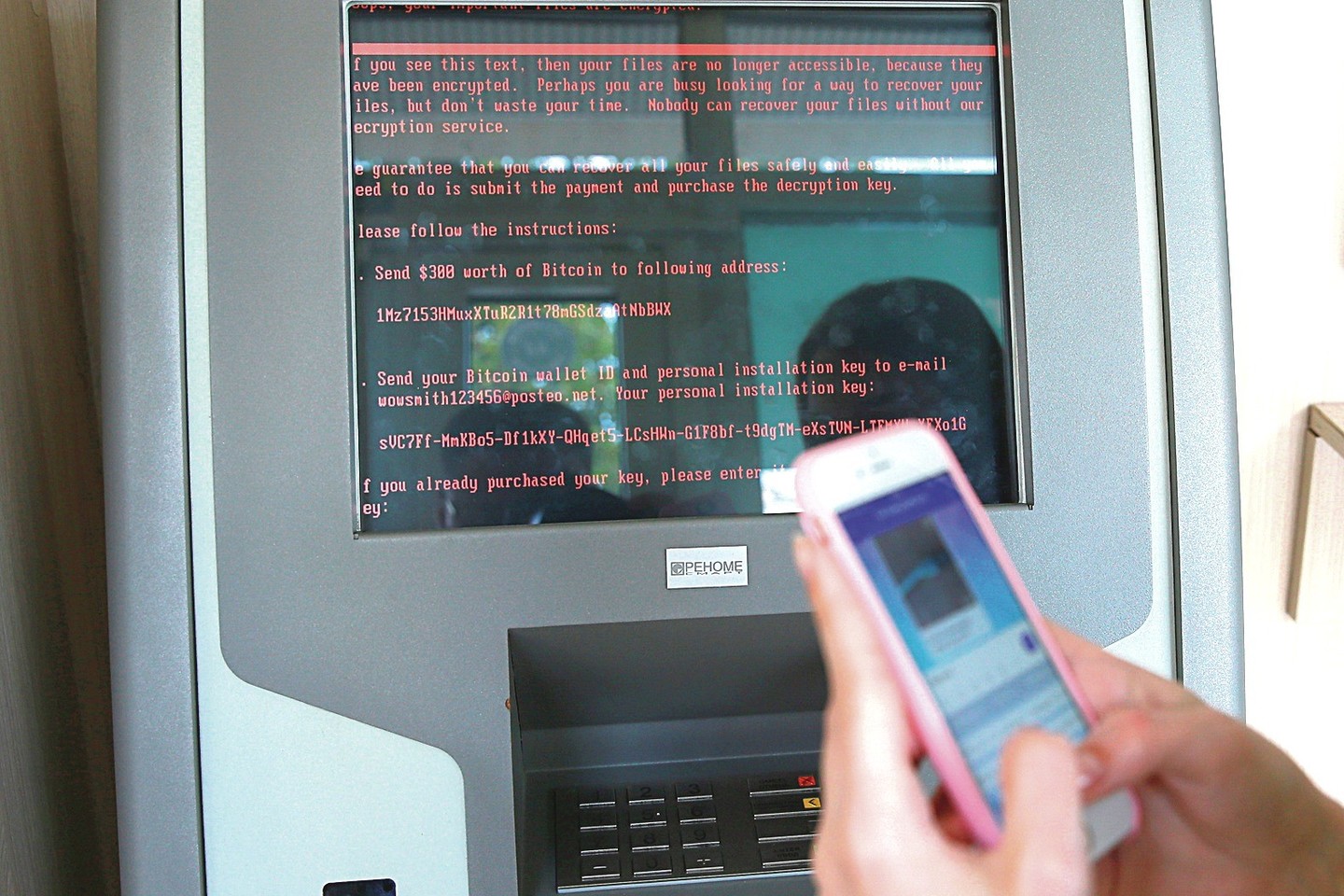

Negana to, patekęs į vieną kompiuterį virusas kaipmat išplisdavo vidiniame tinkle ir užšifruodavo visų jame esančių kompiuterių duomenis, o už dešifravimą reikalavo 300 JAV dolerių (dabartiniu kursu – 263 eurų) išpirkos virtualia valiuta – bitkoinais.

Žinoma, saugumo tyrėjai patarė pinigų nemokėti. O netrukus toks reikalavimas išvis neteko prasmės, nes elektroninio pašto tiekėjas „Posteo“ uždarė dėžutę, kurią programišiai buvo susikūrę nuo viruso nukentėjusių aukų laiškams gauti. Kitaip tariant, net susimokėjus niekdariai nesužinos apie atliktą pervedimą ir niekuo nepagelbės.

Tiesa, CNBC trečiadienį paskelbė, kad mažiausiai 3,751 bitkoino programišiai spėjo susižerti. Pagal tos dienos kursą – 12,6 tūkst. dolerių (11 tūkst. eurų).

Duomenis tiesiog naikina

Tačiau būtinybė atgauti svarbius duomenis kompanijoms niekur neišnyko. Tuomet iš maišo ėmė lįsti yla: pasirodo, iššifruoti duomenų apskritai gali būti neįmanoma. Kitaip sakant, viruso tikslas buvo ne pritraukti išpirkų, o sunaikinti kaip įmanoma daugiau kompiuterių duomenis.

Kibernetinio saugumo kompanijos „Kaspersky Lab“ tyrėjų teigimu, kad įsilaužėliai galėtų iššifruoti išpirką sumokėjusios aukos duomenis, jiems reikia asmeninio ID, kuris rodomas išpirkos pranešime. Pernykštė „Petya“ versija šiame ID pateikdavo esminę informaciją, kurios reikia dešifravimo raktui.

Tačiau „NotPetya“ atveju šis kodas generuojamas atsitiktiniu būdu ir jis niekaip nesusijęs su iššifravimo raktu.

„Tai reiškia, kad įsilaužėliai iš tokios atsitiktiniu būdu sugeneruotos sekos negalės gauti iššifruoti reikalingos informacijos, o aukos negalės iššifruoti duomenų naudodamos diegimo ID, – paaiškino „Kaspersky Lab“ tyrėjai Antonas Ivanovas ir Orkanas Mamedovas. – Tai – pati blogiausia naujiena aukoms: net jei jos sumokėtų išpirką, neatgautų savo duomenų.

Antra, tai suteikia daugiau pagrindo teorijai, kad pagrindinis šios atakos tikslas buvo ne pinigai, o naikinimas.“

Paskelbus šią informaciją pusmetį trukusią tylą nutraukė originaliojo „Petya“ kūrėjas, prisistatantis Januso vardu. „Twitter“ jis užsiminė, kad užkrėstų kompiuterių duomenis galbūt pavyktų atkurti naudojant jo asmeninį visraktį.

Kol kas neaišku, ar šis būdas suveiks ir ar Janusas išties linkęs padėti „NotPetya“ aukoms, nes iki šiol jis neatrodė geranoriškas. Apžvalgininkai spėjo, kad šiuo gestu jis siekia atsiriboti nuo naujojo „NotPetya“ viruso.

Sąmyšis – visame pasaulyje

Buhalterine programa „MeDoc“ naudojasi per 400 tūkst. vartotojų, tad vos atsiradęs virusas smogė visu pajėgumu. Jis sutrikdė Ukrainos bankų, prekybos tinklų, degalinių, įvairių bendrovių darbą. Maža to, kenkėjas prasiskverbė į Ukrainos ministrų kabineto, elektros tinklų, Boryspilio tarptautinio oro uosto ir kitų įstaigų tinklus.

Tai ne vienintelės viruso aukos. Skaičiuojama, kad jis padarė žalos net 65 šalyse.

Tarp nukentėjusiųjų – Rusijos energetikos milžinės „Rosneft“ ir „Gazprom“, šios šalies bankai, Danijos transportavimo įmonė „A.P. Moller-Maersk“, Prancūzijos statybų bendrovė „Saint-Gobain“, Didžiosios Britanijos reklamos kompanija WPP, viena didžiausių pasaulyje vaistų gamintojų „Merck & Co“, Vokietijos pašto ir logistikos bendrovė „Deutsche Post“, šios šalies metro, maisto kompanijos „Mars“ padalinys ir gausybė kitų.

Antai JAV prekių gabenimo kompanija „FedEx“ pranešė, kad buvo sutrikdytas jai priklausančios „TNT Express“ operacijų ir komunikavimo sistemų darbas. Mumbajaus uosto krovinių terminale buvo sutrikusi krovinių srauto valdymo sistema, todėl kurį laiką teko verstis be kompiuterių.

Užfiksavo tris aukas

Dėl „NotPetya“ nukentėjo ir trys kompanijos Lietuvoje. Kas jos – neįvardijama, tačiau Ryšių reguliavimo tarnybos (RRT) Tinklų ir informacijos saugumo departamento direktorius Rytis Rainys užsiminė, kad tai didelės, tarptautinį verslą vykdančios bendrovės.

„Mums nesvarbu nei kapitalas, nei dydis, viską vertiname kibernetinio saugumo požiūriu. Tinklus jos valdo didelius, ten yra ne vienas ir ne du kompiuteriai. Tai nemažos įmonės“, – sakė R.Rainys.

Pranešimų apie šį virusą iš privačių vartotojų Lietuvoje RRT kol kas nebuvo gavusi – ko gero, dėl to, kad „NotPetya“ naudoja senas, jau užlopytas „Windows“ spragas. Be to, penktadienio žiniomis, viruso plitimas aprimo.

„Jei kompiuteryje yra įdiegti naujausi atnaujinimai, vartotojas gali jaustis saugus. Daugelis antivirusinių programų naująjį virusą gali atpažinti. Jei „Windows“ turi naujausius atnaujinimus, virusas kompiuterio nepažeis.

Bet yra ir sistemų, kurioms taikomos taisyklės. Tarkime, bankomatai, kurių greitai neatnaujinsi.

Tokiose uždarose sistemose labai rekomenduojame išjungti SMBv1 palaikymą, išjungti TCP prievadą 445 ir „netBIOS“ prievadus 137-139, kad komunikacija jais būtų išjungta. Jei virusas patektų į sistemą, jis bent neišplistų vidiniame tinkle“, – teigė R.Rainys.

Namų vartotojai taip pat raginami nedelsiant atnaujinti „Windows“ ir įsidiegti naujausią antivirusinės programos versiją.

Programišių atakos kartojasi kas mėnesį

Vos prasidėjus pastarajai atakai „NotPetya“ buvo lyginamas su gegužės mėnesį visą pasaulį apskriejusiu virusu „WannaCry“. Mat atrodė, kad abu jie elgiasi taip pat, – užšifruoja duomenis ir už dešifravimą reikalauja išpirkos.

Skaičiuojama, kad „WannaCry“ visame pasaulyje užkrėtė daugiau nei 300 tūkst. įrenginių, o išpirką sumokėjo apie 300 vartotojų, taigi programišiai iš jų turėjo gauti apie 90 tūkst. dolerių (78,9 tūkst. eurų). Nuo „WannaCry“ labiausiai nukentėjo „Windows 7“ naudotojai.

Atakos plitimą smarkiai pristabdė 22 metų kibernetinio saugumo tyrėjas britas Marcus Hutchinsas, nustatęs, kad kenksminga programa kreipiasi į tam tikrą interneto domeną. Vaikinas jį užregistravo, ir kenkėjo plitimas buvo sustabdytas. Tiesa, netrukus pasirodė naujos kenkėjo atmainos, kuriose ši programišių palikta klaida jau buvo ištaisyta.

Informacinių technologijų specialistai jau yra sukūrę įrankius, kurie leidžia ištaisyti „WannaCry“ padarytą žalą.